芯片解密/破解方法(上)

发表时间:2022-05-03 09:00:00 人气:12209

一般情况下,单片机芯片是加密的,编程器不能直接读取程序。但是如果你需要让微控制器内部的程序来学习、恢复数据或复制一些芯片,芯片解密就派上用场了。芯片破解(解密),也叫IC解密,单片机解密。

工具/原料

原料:正常使用芯片(母片)一颗

工具:IC封带机

工具:IC测试架

工具:显微镜

工具:IC机器手

工具:管脚检测仪

工具:电子探针仪

工具:切片机

方法/步骤

一、电子检测攻击

该技术在正常运行期间监视处理器的所有电源和接口连接的模拟特性,通常具有很高的时间分辨率,并通过监视其电磁辐射特性来实施攻击。由于微控制器是有源电子设备,当它执行不同的指令时,相应的功耗也会相应变化。这样,通过使用专门的电子测量仪器和数理统计方法分析和检测这些变化,就可以获得微控制器中的特定关键信息。

由于RF编程器可以直接读取旧型号加密MCU中的程序,因此采用了这一原理。

.

二、软件攻击

该技术通常使用处理器通信接口,利用这些算法中的协议、加密算法或安全漏洞进行攻击。成功软件攻击的一个典型例子是对早期的 ATMEL AT89C 系列微控制器的攻击。攻击者利用该系列单片机擦除操作序列设计的漏洞,在擦除加密锁位后,利用自编程停止下一次擦除片内程序存储器中数据的操作,因此加密后的单片机变成未加密的单片机,然后用编程器读取片上程序。

在其他加密方法的基础上,可以开发一些设备与某些软件配合,进行软件攻击。

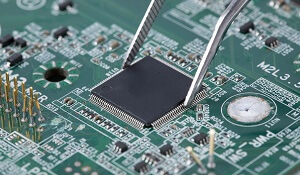

三、探针技术

.

探针技术是直接暴露芯片内部布线,然后对单片机进行观察、操纵、干扰,达到攻击的目的。

四、故障产生技术

.

这种芯片技术利用异常运行条件使处理器发生故障,然后提供额外的攻击途径。最广泛使用的故障生成攻击包括电压浪涌和时钟浪涌。低压和高压攻击可用于禁用保护电路或强制处理器执行错误操作。时钟瞬变可以在不破坏受保护信息的情况下重置保护电路。电源和时钟瞬变会影响某些处理器中单个指令的解码和执行。

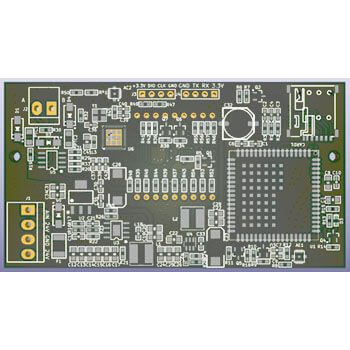

芯片解密方法梳理

上述四种攻击技术通常分为两类:

一种是侵入式攻击(物理攻击),需要破解在半导体测试设备、显微镜和微定位器的帮助下,糟糕的封装可能需要数小时甚至数周才能在专门的实验室中完成。微探针技术是一种侵入性攻击。

其他三种攻击技术均为非侵入式攻击,被攻击的微控制器不会受到物理损坏。非侵入式攻击在某些情况下特别危险,因为非侵入式攻击所需的设备通常可以自建和升级,因此非常便宜。

大多数非侵入式攻击要求攻击者具备良好的处理器知识和软件知识。相比之下,侵入式探测攻击不需要太多的初始知识,并且通常可以对广泛的产品使用一组类似的技术。因此,对微控制器的攻击往往从侵入式逆向工程开始,积累的经验有助于开发更便宜、更快的非侵入式攻击技术。

未完待续..........

以上就是芯片解密/破解方法(上)的介绍,希望对大家有所帮助,如果想了解芯片解密/破解方法(下)的介绍,可以关注成都子程电子官网动态更新。

.

相关咨询

工厂展示

联系我们

成都子程新辉电子设备有限公司

联系人:文先生

手机:13183865499

QQ:1977780637

地址:成都市金牛区星辉西路2号附1号(台谊民生大厦)407号